Konfigurace Mikrotiku

Díky novince v Kerio Control 8.1 můžeme vytvářet VPN tunely založené na technologii IPSec. Následující příkazy jsme převzali ze serveru sysmagazine.com: http://sysmagazine.com/posts/216215/ a lehce jsme je upravili.

Celé nastavení je v podstatě velmi jednoduché a obsahuje šest částí. Pro názornost používáme dvě sítě na straně Mikrotiku (192.168.100.0/24 a 192.168.101.0/24), dvě sítě na straně Keria (192.168.200.0/24 a 192.168.201.0/24). Také dvě fiktivní veřejné IP adresy 11.22.33.44 (Mikrotik) a 55.66.77.88 (KERIO).

Povolení IPSec na firewallu

/ip firewall filter add chain=input comment="Allow IKE" dst-port=500 protocol=udp

/ip firewall filter add chain=input comment="Allow IPSec-esp" protocol=ipsec-esp

/ip firewall filter add chain=input comment="Allow IPSec-ah" protocol=ipsec-ah

/ip firewall filter add chain=input comment="Allow UDP" protocol=udp

Tyto příkazy je potřeba zadat pouze v případě, že jste IPSec na routeru ještě nepoužívali.

Vytvoření pravidel firewallu a NAT

Pro sítě na obou stranách je potřeba vytvořit pravidla, tak jak potřebujete, aby sítě navzájem komunikovaly. Uvádíme příklad komunikace 192.168.100.0/24 a 192.168.101.0/24 na jedné straně (Mikrotik) a 192.168.200.0/24 a 192.168.201.0/24 na straně druhé (KERIO) tak, aby mohla každá síť komunikovat s každou.

/ip firewall filter

add chain=forward dst-address=192.168.100.0/24 src-address=192.168.200.0/24

add chain=forward dst-address=192.168.200.0/24 src-address=192.168.100.0/24

add chain=forward dst-address=192.168.100.0/24 src-address=192.168.201.0/24

add chain=forward dst-address=192.168.201.0/24 src-address=192.168.100.0/24

add chain=forward dst-address=192.168.101.0/24 src-address=192.168.200.0/24

add chain=forward dst-address=192.168.200.0/24 src-address=192.168.101.0/24

add chain=forward dst-address=192.168.101.0/24 src-address=192.168.201.0/24

add chain=forward dst-address=192.168.201.0/24 src-address=192.168.101.0/24

/ip firewall nat

add chain=srcnat dst-address=192.168.100.0/24 src-address=192.168.200.0/24

add chain=srcnat dst-address=192.168.200.0/24 src-address=192.168.100.0/24

add chain=srcnat dst-address=192.168.101.0/24 src-address=192.168.200.0/24

add chain=srcnat dst-address=192.168.200.0/24 src-address=192.168.101.0/24

add chain=srcnat dst-address=192.168.100.0/24 src-address=192.168.201.0/24

add chain=srcnat dst-address=192.168.201.0/24 src-address=192.168.100.0/24

add chain=srcnat dst-address=192.168.101.0/24 src-address=192.168.201.0/24

add chain=srcnat dst-address=192.168.201.0/24 src-address=192.168.101.0/24

Úprava šifrovacích algoritmů

Tento příkaz je také nutný pouze při první konfiguraci routeru, pokud již nějaké tunely s Kerio Controlem máte, můžete jej směle vynechat.

/ip ipsec proposal set [ find default=yes ] enc-algorithms=3des,aes-128-cbc,aes-128-ctr lifetime=1h pfs-group=modp2048

Spojení s protistranou

Tento příkaz zadejte pro každý tunel, který chcete vytvořit:

/ip ipsec peer add address=[veřejná IP Kerio Control] dh-group=modp2048 dpd-interval=2m30s generate-policy=port-override lifetime=3h passive=yes secret=[heslo]

V příkazu vyměňte [veřejná IP Kerio Control] za IP adresu rozhraní, kterým se Kerio Control připojuje do internetu (55.66.77.88/32). [heslo] pak za předsdílený klíč, který použijete i v Keriu.

Přepsání politik

Je potřeba přepsat automaticky vytvořené politiky s level=require na level=unique:

POZNÁMKA: Od verze 6.38 není potřeba automaticky vytvořené politiky přepisovat, politiky se automaticky vytvoří jako Unique nezávisle na tom, co je v Templatu.

/ip ipsec policy

add dst-address=192.168.200.0/24 level=unique priority=1 sa-dst-address=55.66.77.88 sa-src-address=11.22.33.44 src-address=192.168.100.0/24 tunnel=yes

add dst-address=192.168.201.0/24 level=unique priority=1 sa-dst-address=55.66.77.88 sa-src-address=11.22.33.44 src-address=192.168.100.0/24 tunnel=yes

add dst-address=192.168.200.0/24 level=unique priority=1 sa-dst-address=55.66.77.88 sa-src-address=11.22.33.44 src-address=192.168.101.0/24 tunnel=yes

add dst-address=192.168.201.0/24 level=unique priority=1 sa-dst-address=55.66.77.88 sa-src-address=11.22.33.44 src-address=192.168.101.0/24 tunnel=yes

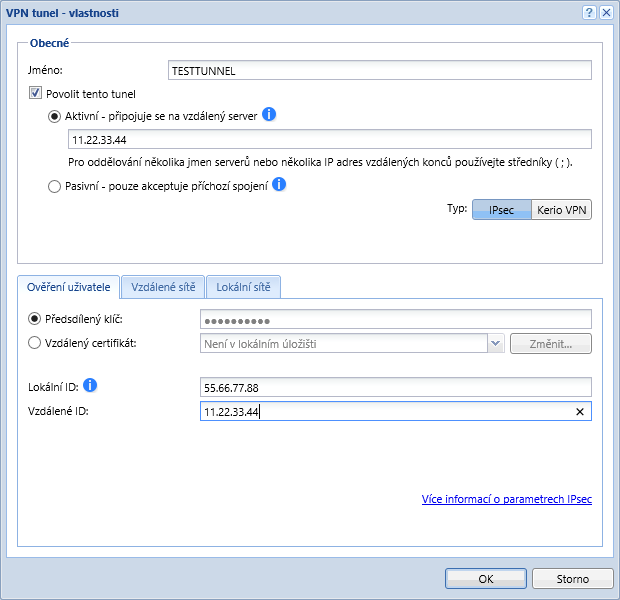

Konfigurace Kerio Control

V konfiguraci nového VPN Tunelu je třeba zadat typ tunelu jako Aktivní, bude se připojovat na Mikrotik. V ověření uživatele vyberete a zadáte předsílené heslo. Jako lokální ID použijete veřejnou IP adresu Keria, jako Vzdálené ID použijete veřejnou IP adresu Mikrotiku.

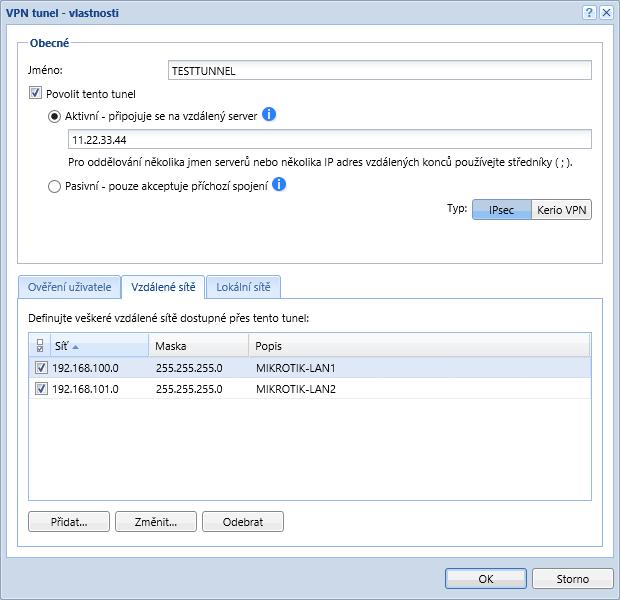

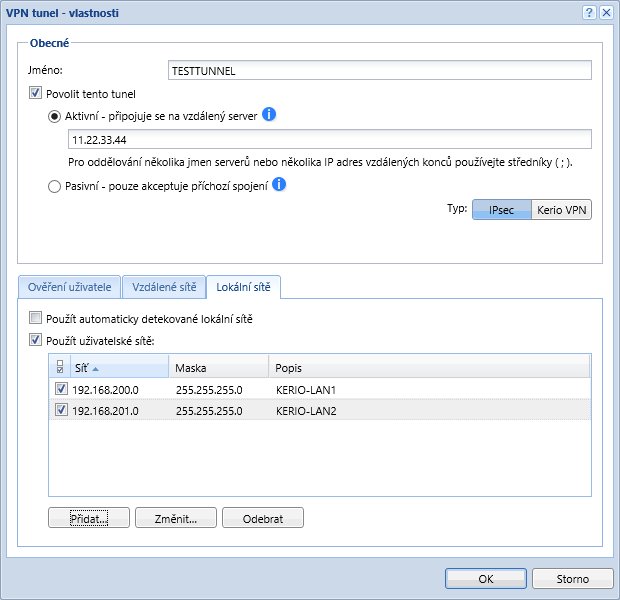

Dále už je potřeba jen vyplnit lokální a vzdálené sítě. Do vzdálených sítí zadáte lokální adresu sítě v Mikrotiku (například 192.168.100.0 s maskou 255.255.255.0) a do lokálních sítí zadáte lokální adresu sítě Keria (například 192.168.200.0 s maskou 255.255.255.0)

Po uložení konfigurace by se měl tunel spojit. Pokud ne, zkontrolujte komunikační pravidla, zda je v nich povolena služba IPSec.

Screenshoty z konfigurace Kerio Control